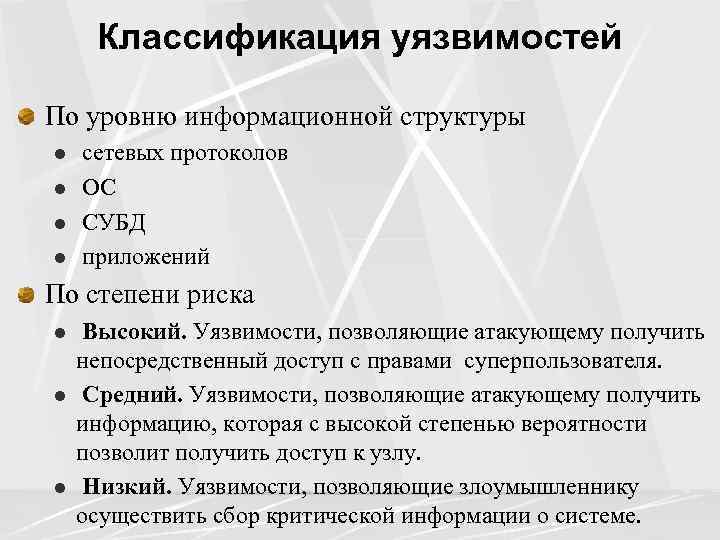

Градация уязвимостей: как определить уровень риска для системы безопасности

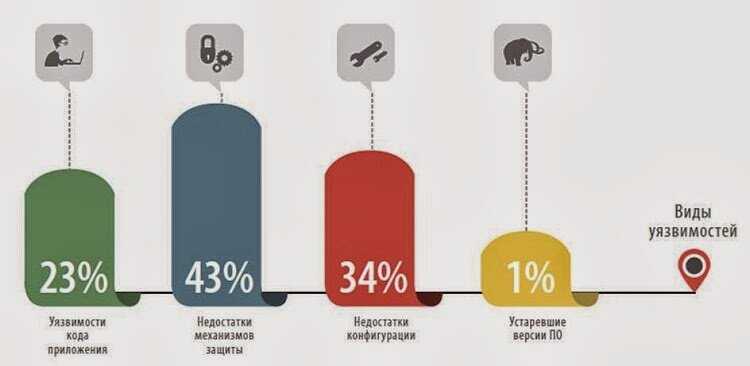

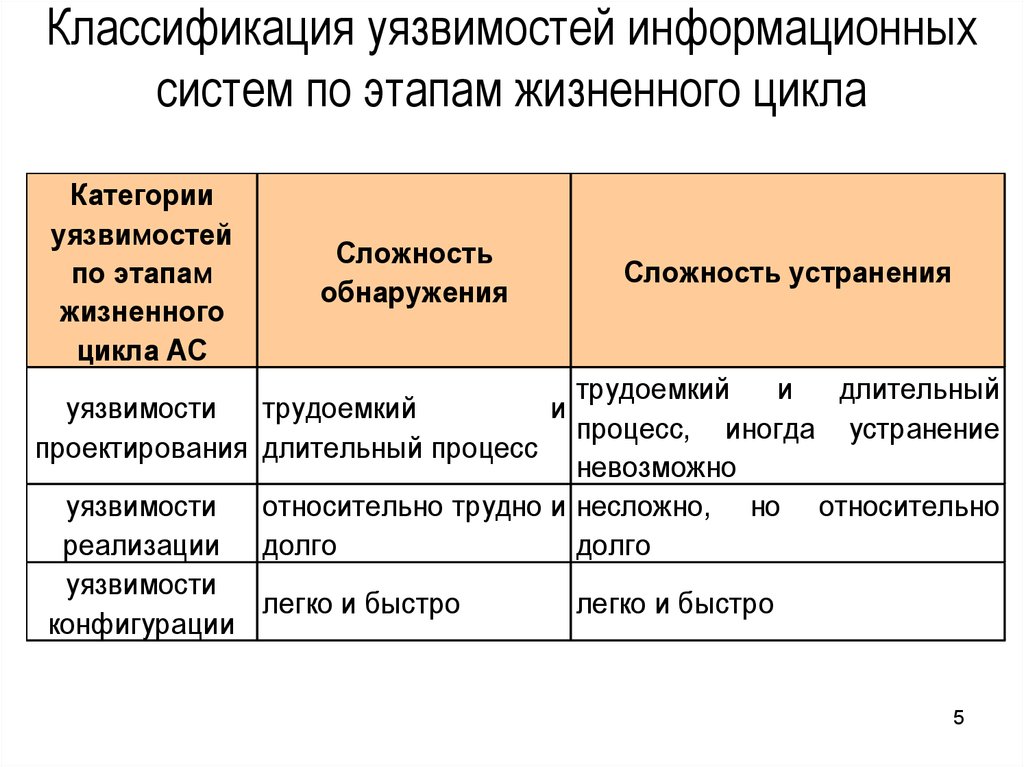

В данной подборке представлена информация о том, как классифицировать уязвимости по их степени опасности для информационных систем. Узнайте, как правильно оценить угрозы и выбрать приоритет для устранения наиболее критичных уязвимостей.

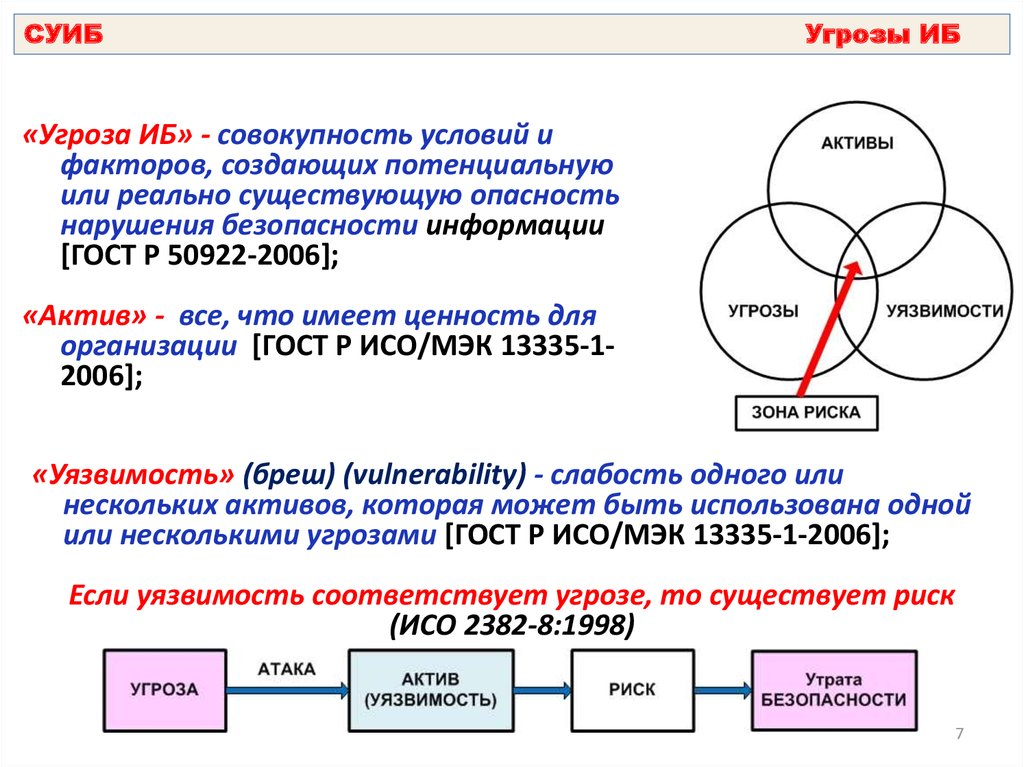

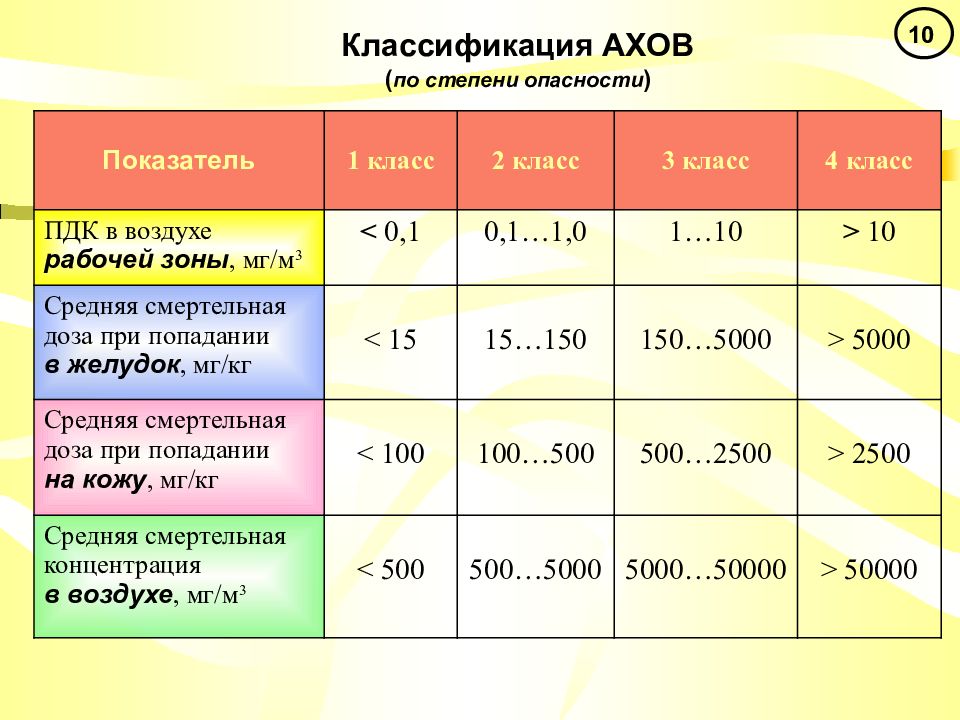

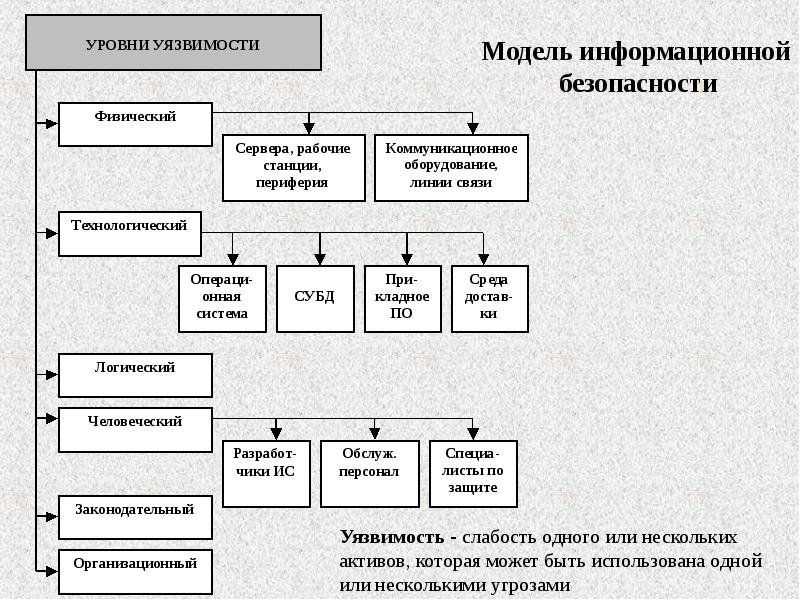

Оценка уязвимостей должна начинаться с анализа их потенциального воздействия на систему и данных. Чем выше риск утечки или потери данных, тем более критичной является уязвимость.

28 Оценка и анализ уязвимостей Часть 1

Используйте методы, такие как CVSS (Common Vulnerability Scoring System), для объективной оценки серьезности уязвимостей на основе их воздействия и вероятности эксплуатации.

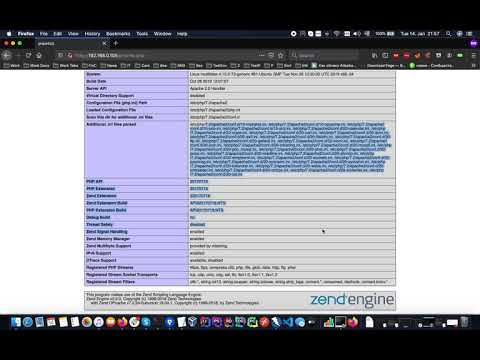

18. Сканируем сайт. С чего начать?

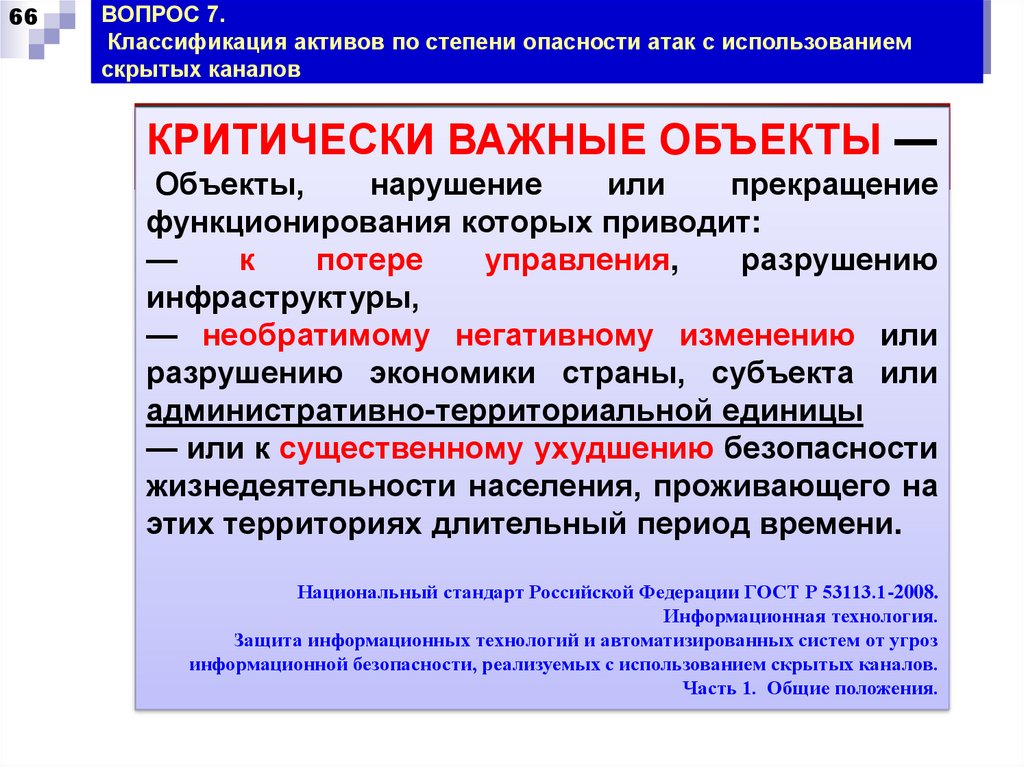

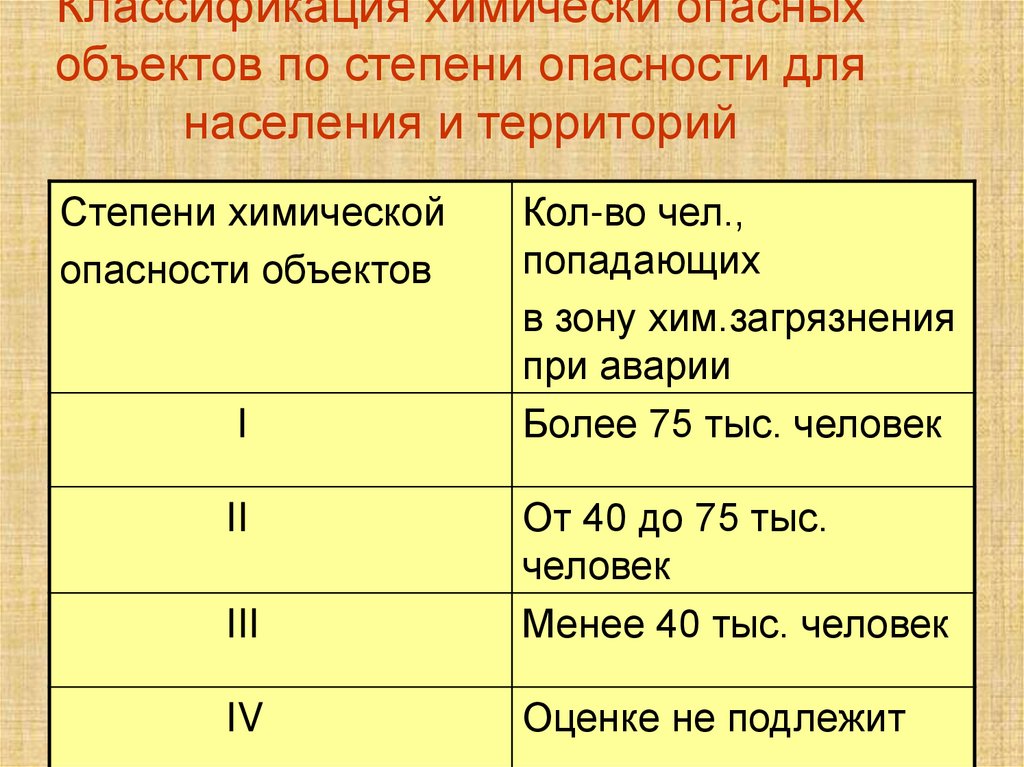

Не забывайте, что оценка уязвимостей не заканчивается на технической части; важен также контекст бизнеса, например, уязвимость в критической инфраструктуре будет иметь гораздо более серьезные последствия.

Анализ уязвимостей: как выявить угрозы кибербезопасности при помощи Nmap

Важным шагом является регулярная актуализация базы данных уязвимостей. Пропуск обновлений и патчей может привести к серьезным рискам для безопасности.

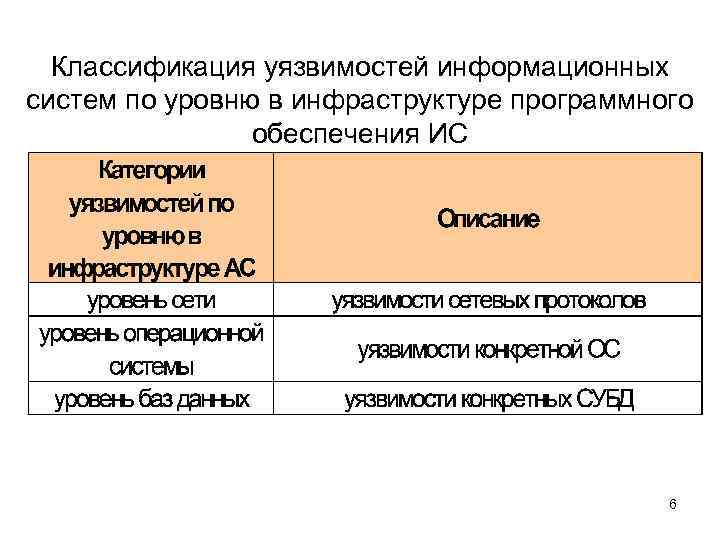

Классификация угроз безопасности ПД. Лекция №09.

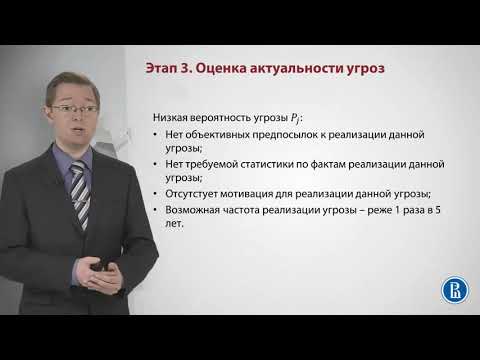

При оценке уязвимостей важно учитывать не только степень их опасности, но и вероятность того, что они будут использованы злоумышленниками. Понимание реальных угроз помогает приоритетизировать задачи.

Это защитит твои сетевые порты! Как пользоваться Nmap. Основы кибербезопасности.

Градация уязвимостей должна быть гибкой и адаптироваться к изменениям в угрозах и новых технологиях. Периодическая пересмотр оценки уязвимостей поможет оставаться на шаг впереди.

Принцип оценки актуальности угроз

Для повышения эффективности важно использовать автоматизированные инструменты для сканирования уязвимостей и мониторинга системы на постоянной основе.

Какие бывают виды сетевых атак?

Обеспечьте обучение сотрудников по вопросам безопасности, так как человеческий фактор часто становится основной причиной эксплуатации уязвимостей.

Безопасность веб-приложений: за пределами OWASP Top 10

Важным элементом при классификации уязвимостей является тесное взаимодействие с командой, занимающейся инцидентами безопасности, чтобы оперативно устранять выявленные угрозы.

Анализ уязвимостей по требованиям к ОУД4

Планируйте регулярные тесты на проникновение (pentests), чтобы заранее выявить уязвимости, которые могут быть использованы в атаках на вашу систему.

АТАКИ НА СЕТЕВЫЕ СЛУЖБЫ - УЯЗВИМОСТИ - КЛАССИФИКАЦИЯ