Обзор основных объектов, методов и инструментов для защиты информации

На данной странице представлены примеры объектов и технологий, которые играют важную роль в обеспечении информационной безопасности. Здесь вы найдете полезные советы по защите данных, а также лучшие практики для повышения уровня безопасности в различных системах.

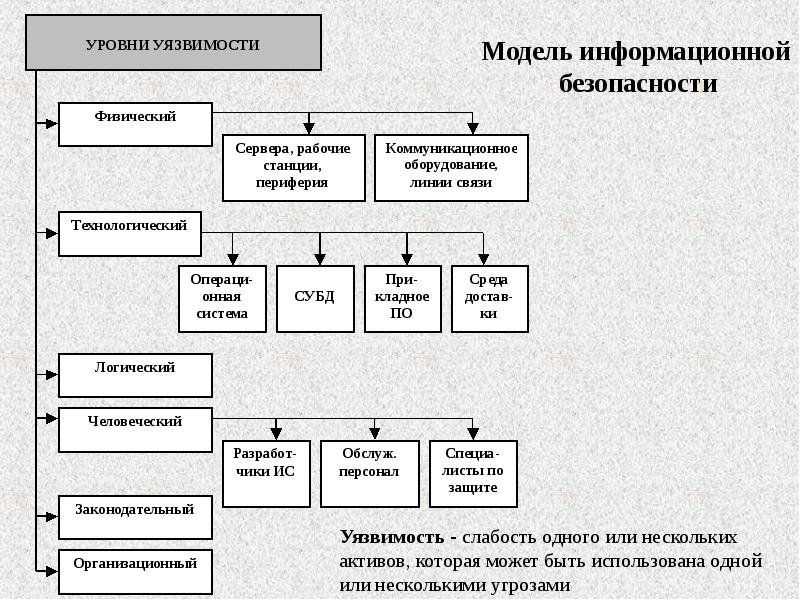

Используйте комплексный подход к защите данных, включая физическую безопасность, сетевую защиту и защиту на уровне приложений.

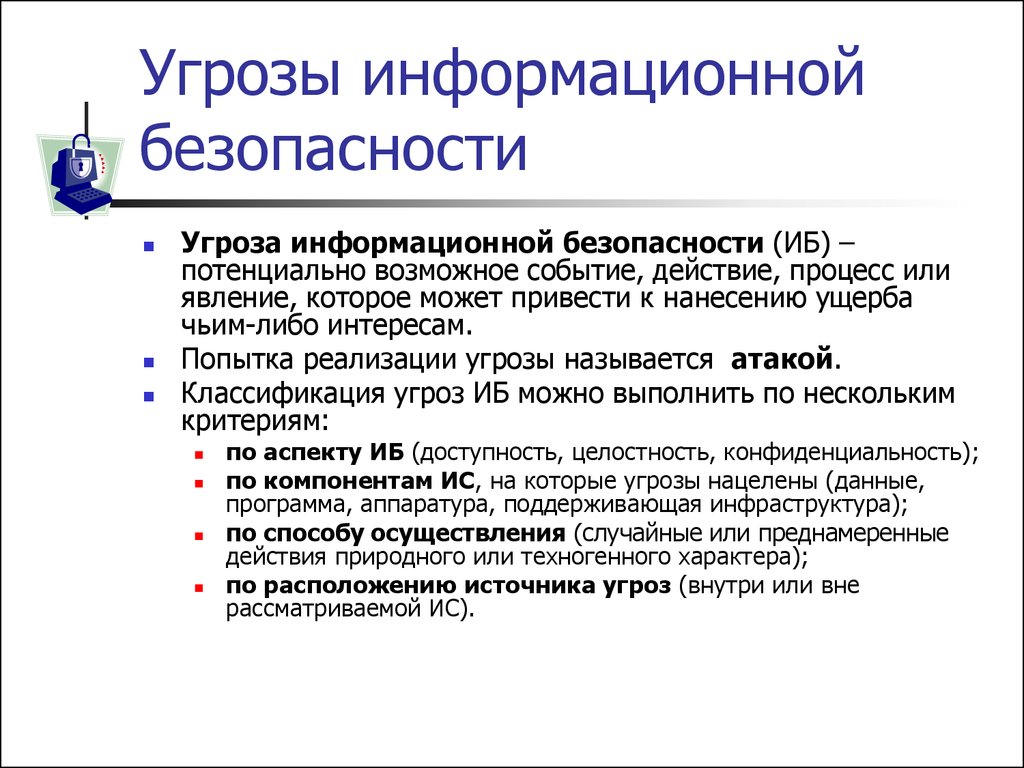

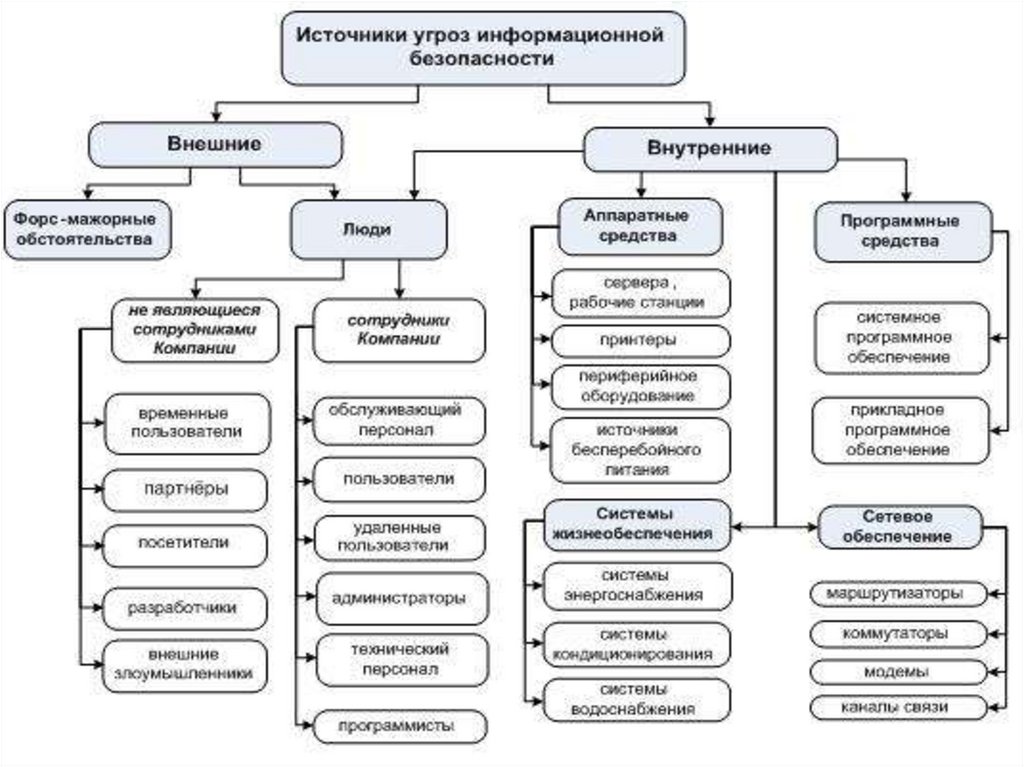

Нарушители безопасности информации

Регулярно проводите обучение сотрудников по вопросам безопасности, чтобы предотвратить риски, связанные с человеческим фактором.

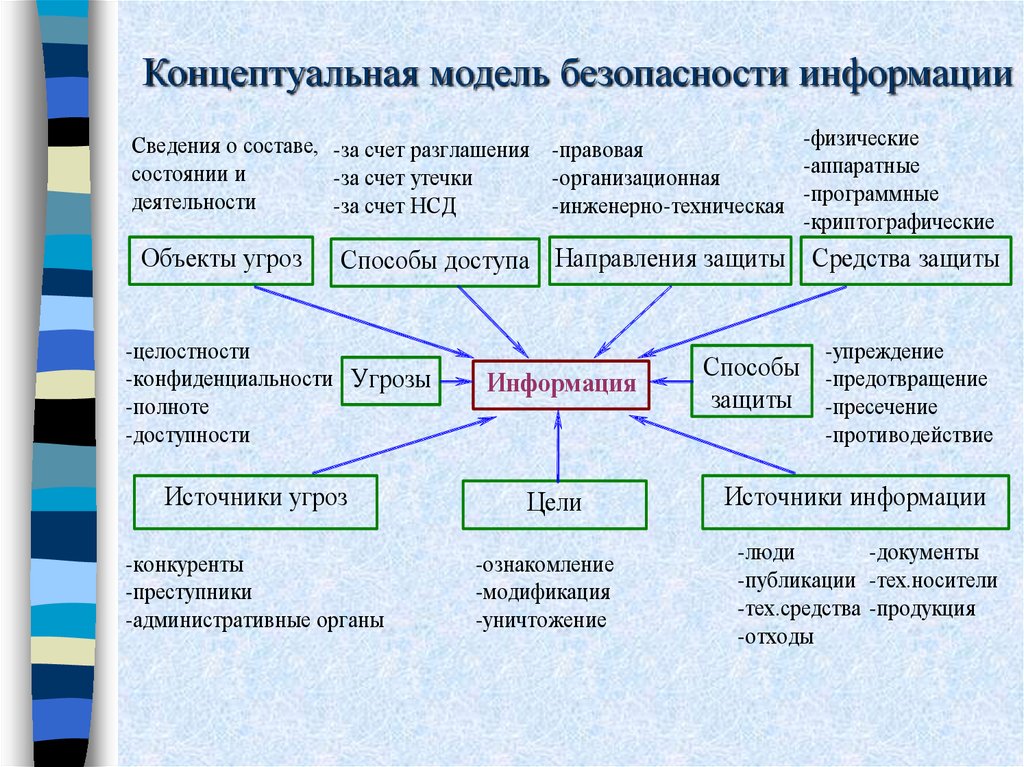

Моделирование угроз информационной безопасности в информационных системах - Александр Осипов RAD COP

Обеспечьте защиту данных на всех этапах их обработки — от сбора до хранения и передачи.

Стек специалиста по информационной безопасности, какой он? #программирование #подкаст #иб

Используйте шифрование для защиты конфиденциальных данных как в хранении, так и в передаче по сети.

Айтишники vs специалисты по информационной безопасности #кибербезопасность #айтишник

Для предотвращения несанкционированного доступа используйте многофакторную аутентификацию везде, где это возможно.

Специалист по информационной безопасности — кто это и как им стать - GeekBrains

Проводите регулярные тесты на проникновение для выявления уязвимостей в ваших системах и сетях.

Соблюдайте принципы минимальных привилегий, ограничивая доступ к критически важной информации только для авторизованных пользователей.

Регулярно обновляйте ПО и патчи безопасности, чтобы защититься от известных уязвимостей и угроз.

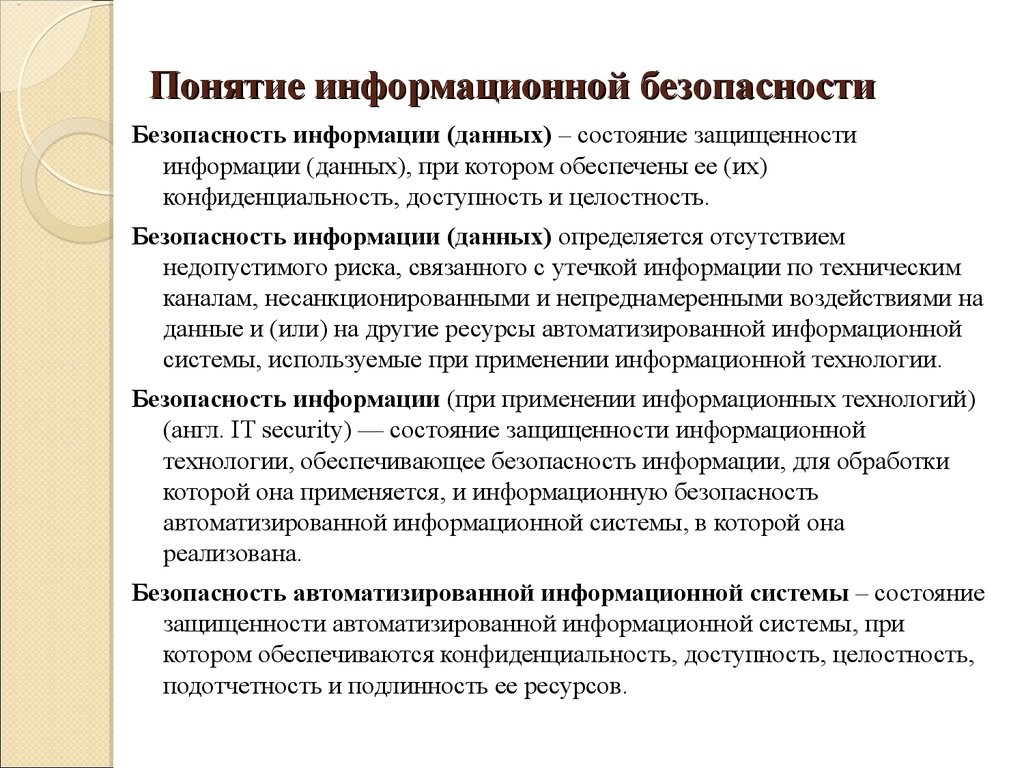

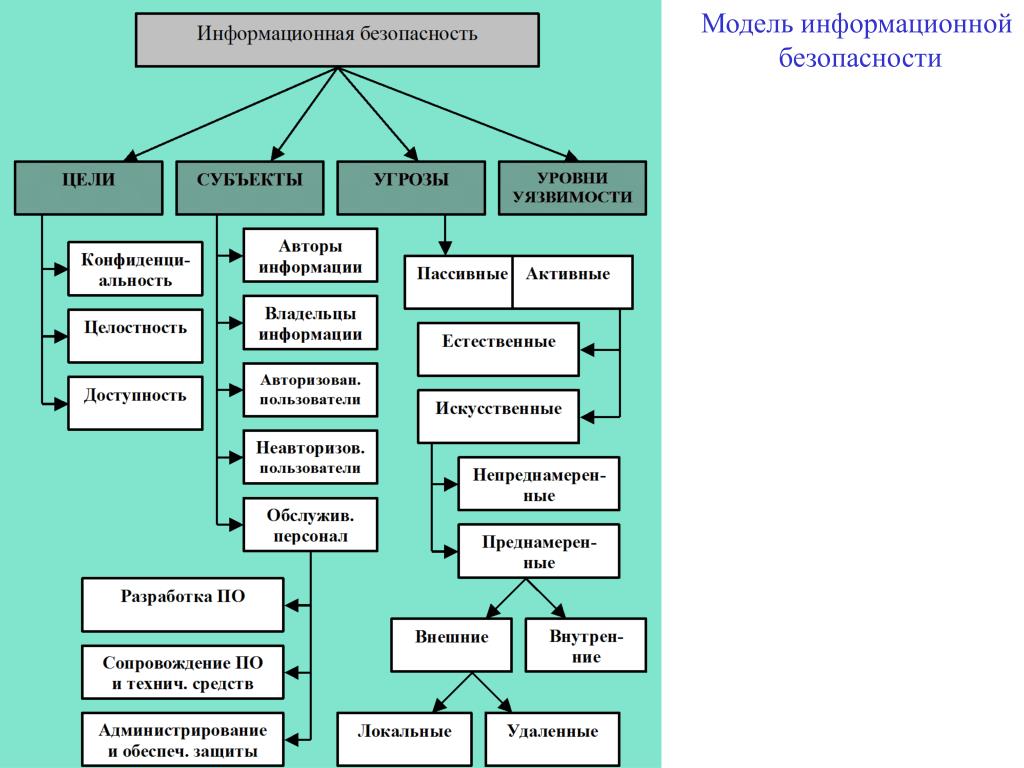

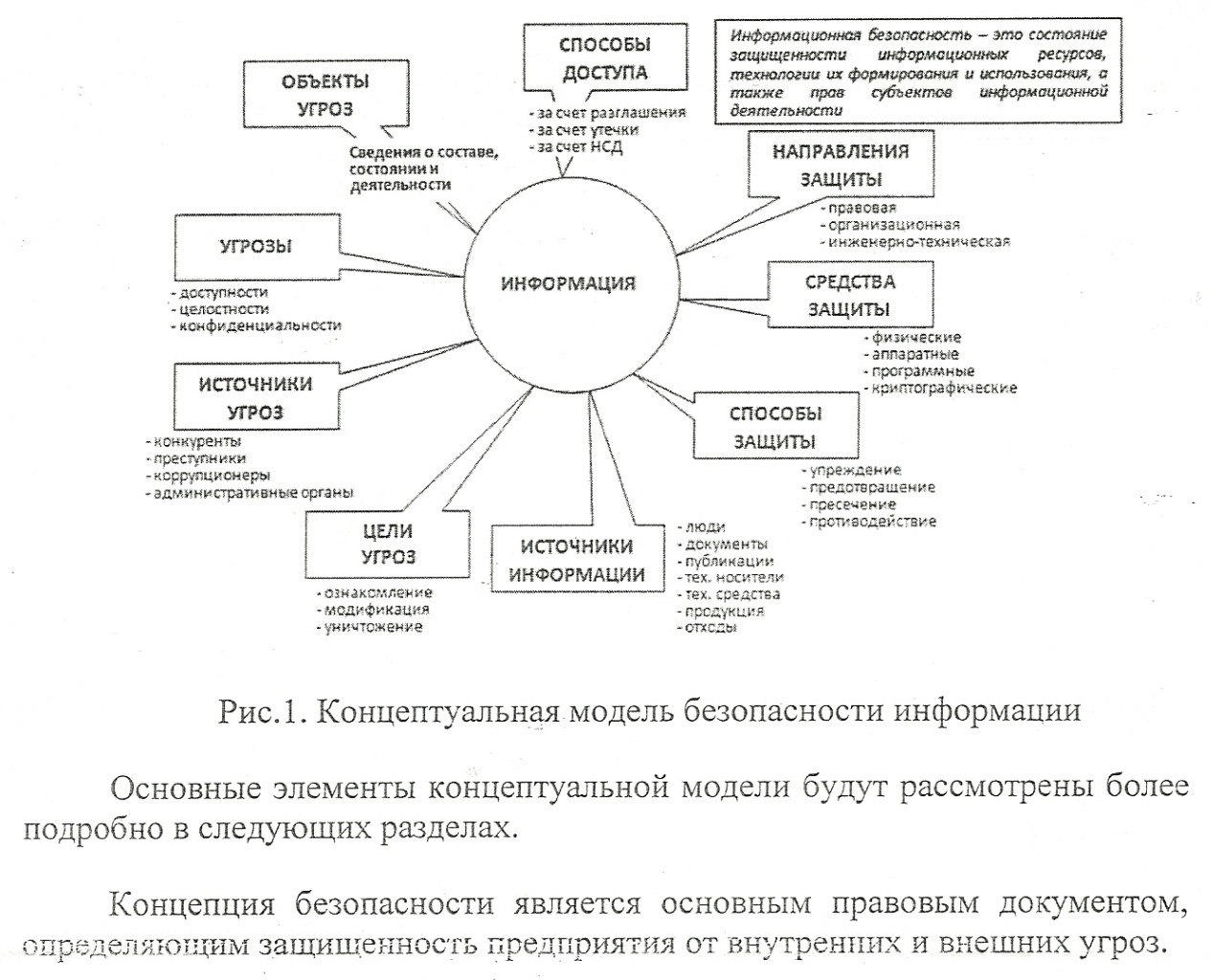

Основы информационной безопасности и защиты информации.

Гармонизация знаний и практик по информационной безопасности в энергетике

Используйте системы мониторинга и обнаружения аномальной активности для быстрого реагирования на инциденты безопасности.

Первое собеседование инженера в области информационной безопасности

Создавайте и поддерживайте актуальные резервные копии всех критических данных для обеспечения их восстановления после сбоев или атак.

Основные меры предупреждения компьютерных атак на объекты информационной инфраструктуры