Технологические риски для информационной безопасности: как их распознать и минимизировать

Технологические источники угроз информационной безопасности представляют собой серьезные риски для организаций и пользователей. В современном мире, когда почти все процессы автоматизированы и основаны на цифровых технологиях, крайне важно понимать, какие именно факторы могут стать угрозами безопасности данных и систем, а также как их эффективно предотвращать. В этой статье собраны полезные советы по защите от таких угроз, которые помогут минимизировать риски и укрепить безопасность ваших информационных систем.

Регулярно обновляйте программное обеспечение и системы для устранения уязвимостей, которые могут быть использованы злоумышленниками.

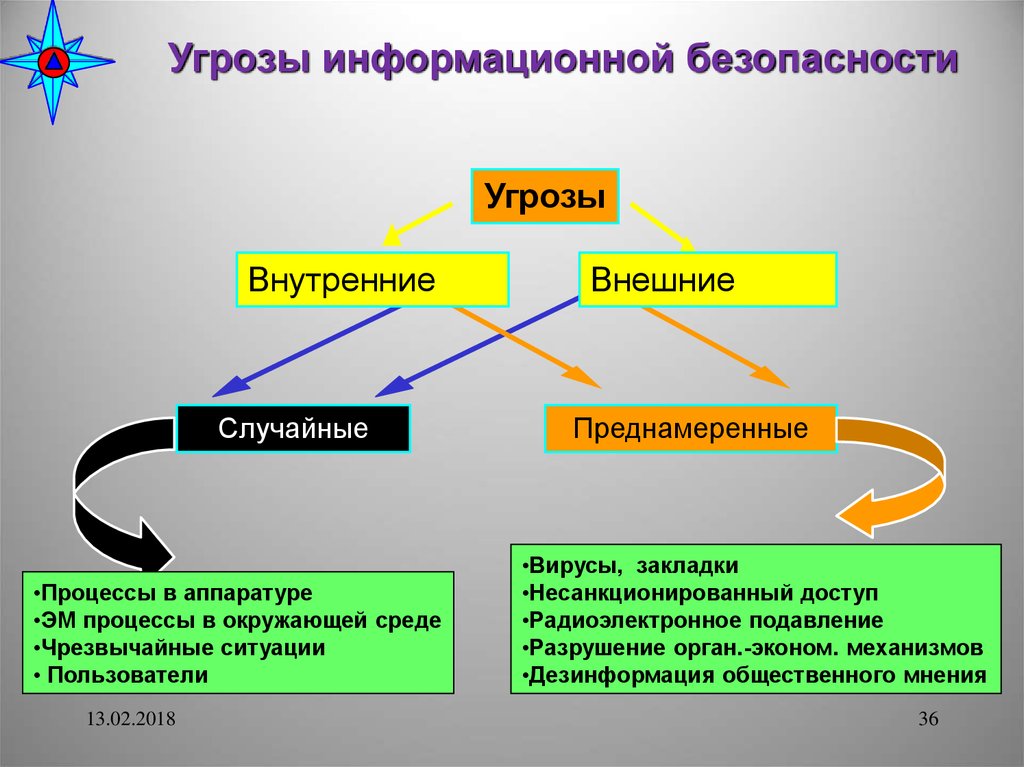

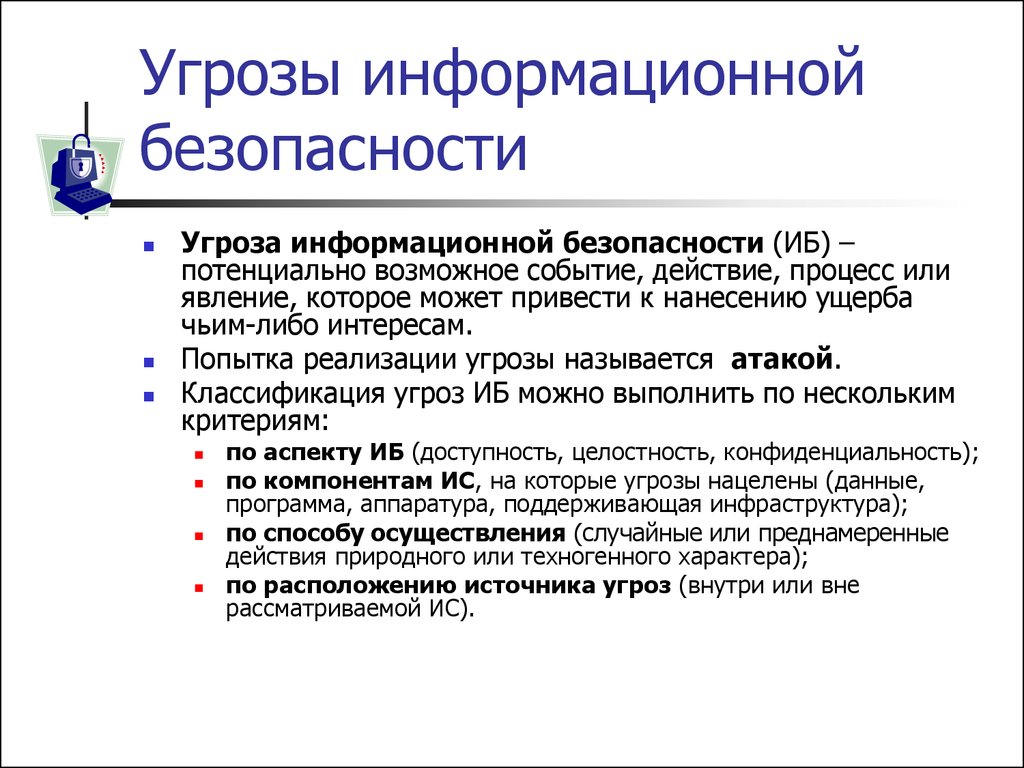

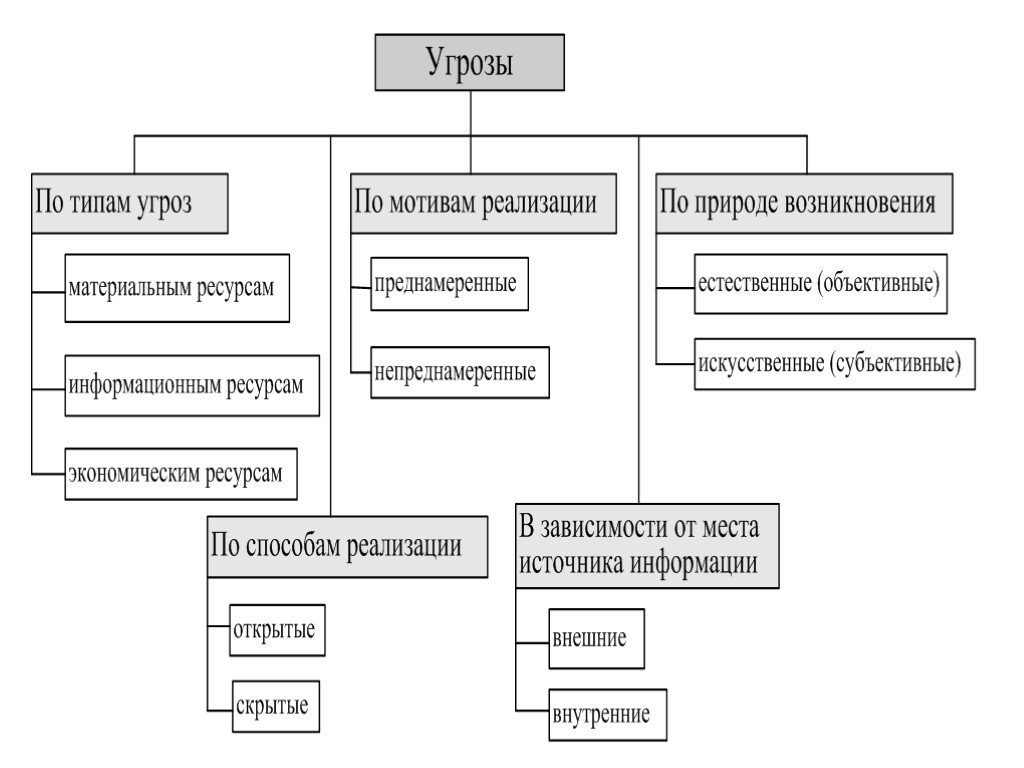

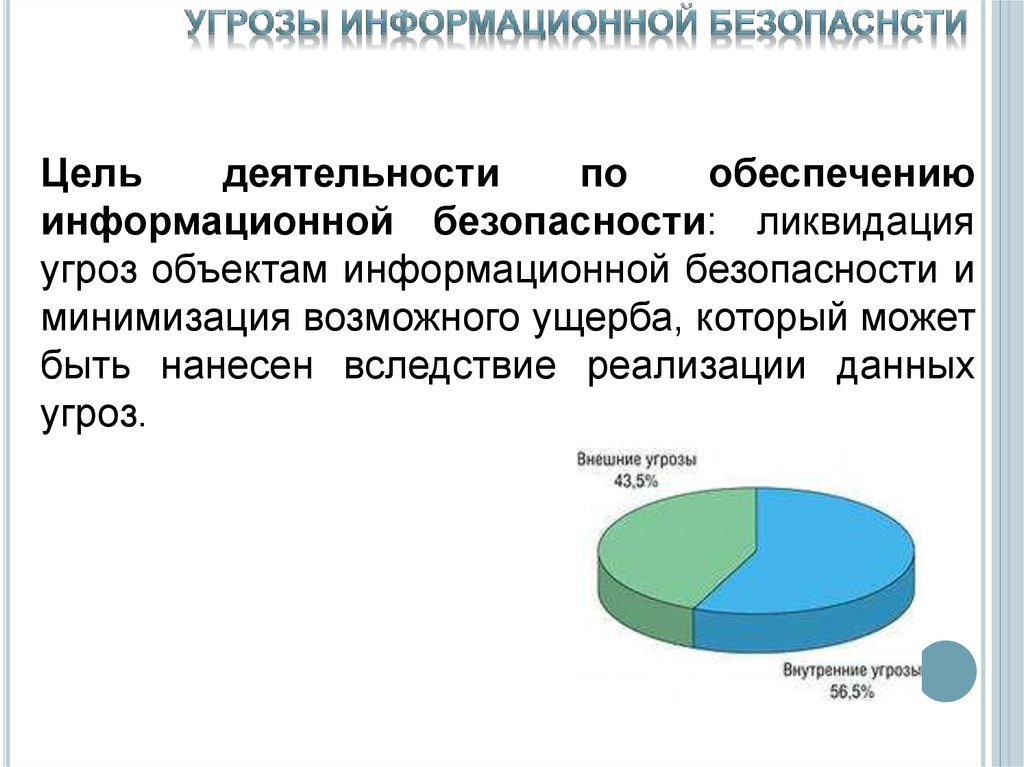

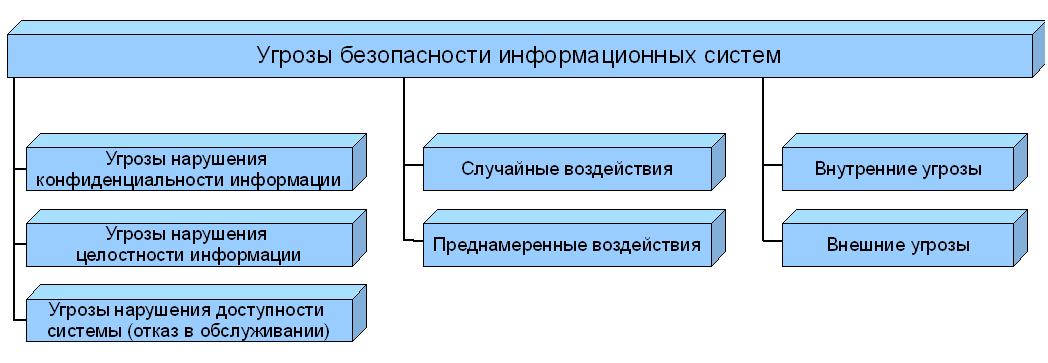

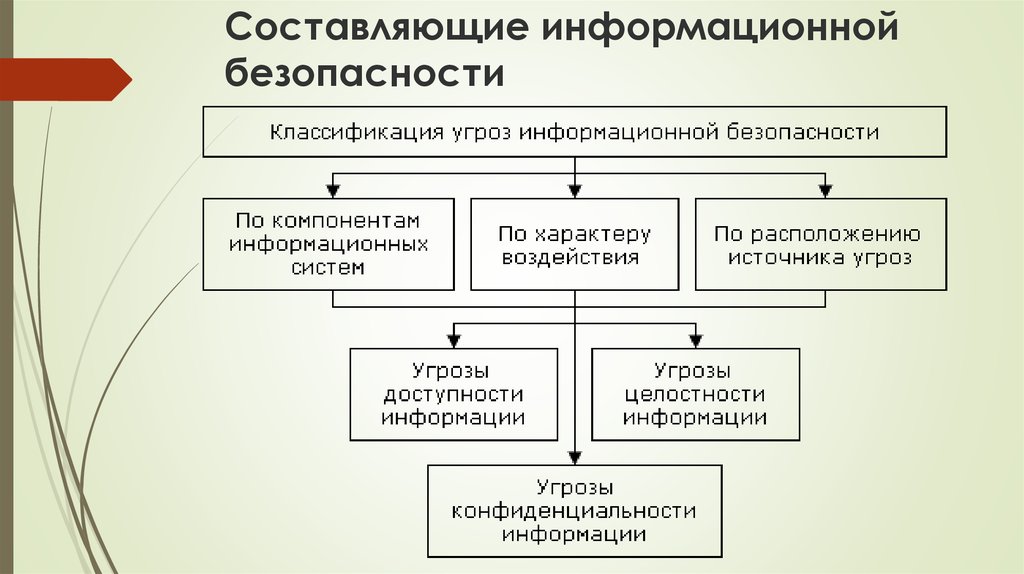

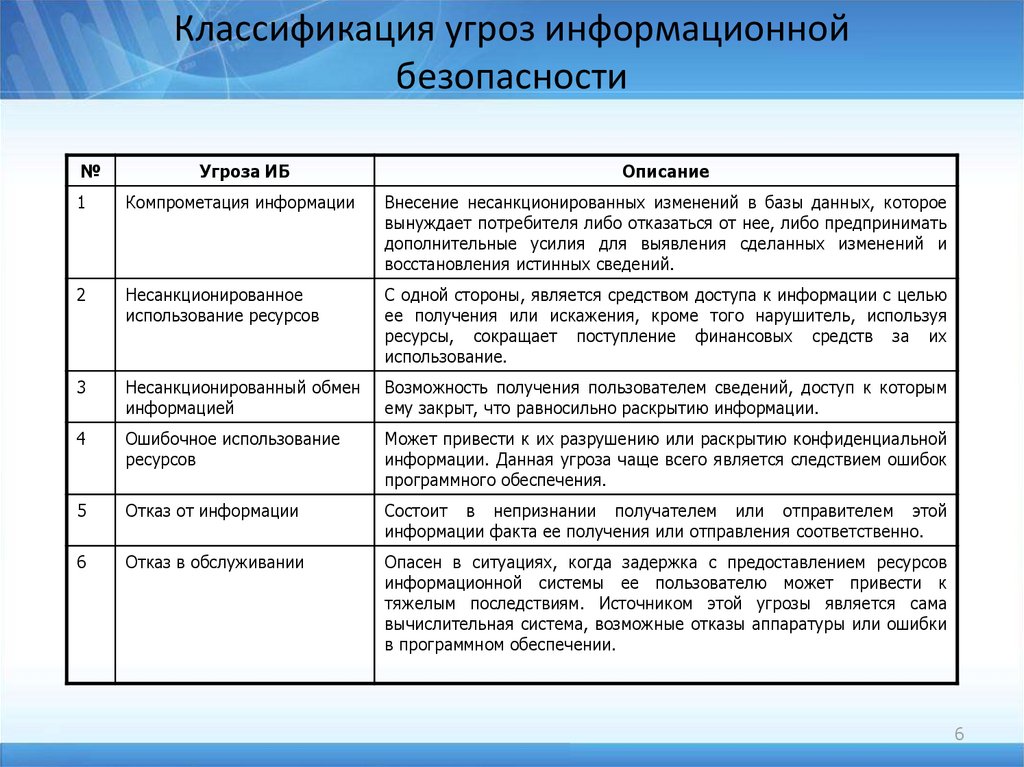

Занятие 5. Угрозы информационной безопаcности Классификация угроз

Используйте многофакторную аутентификацию для повышения уровня защиты аккаунтов и важных данных.

Модель угроз информационной безопасности по ФСТЭК 2023

Следите за безопасностью всех устройств, подключенных к вашей сети, включая мобильные телефоны и IoT-устройства.

Угрозы информационной безопасности: ландшафт 2023/24 - Сергей Голованов

Ограничьте доступ к данным по принципу минимальных прав, предоставляя сотрудникам доступ только к тем данным, которые необходимы для их работы.

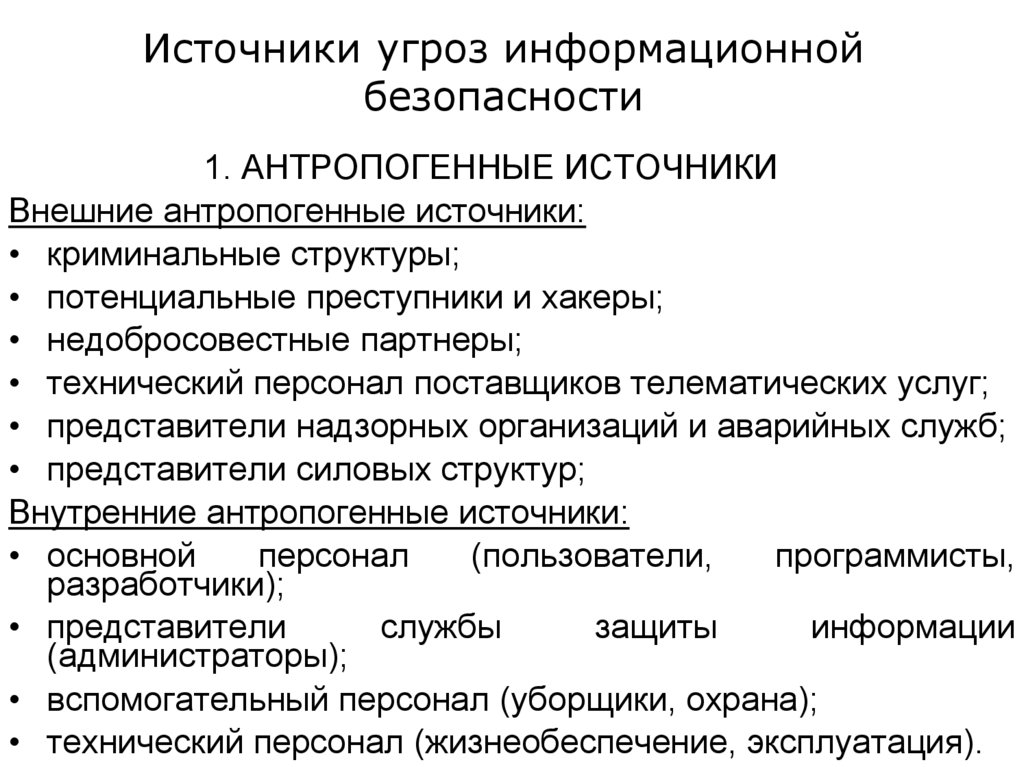

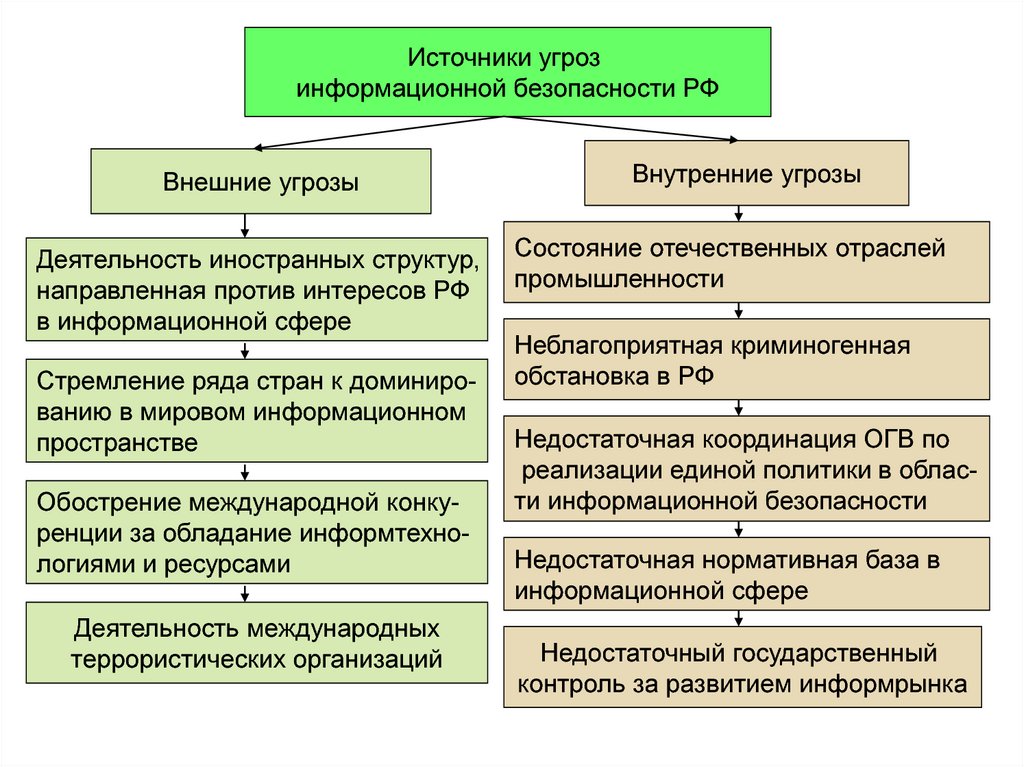

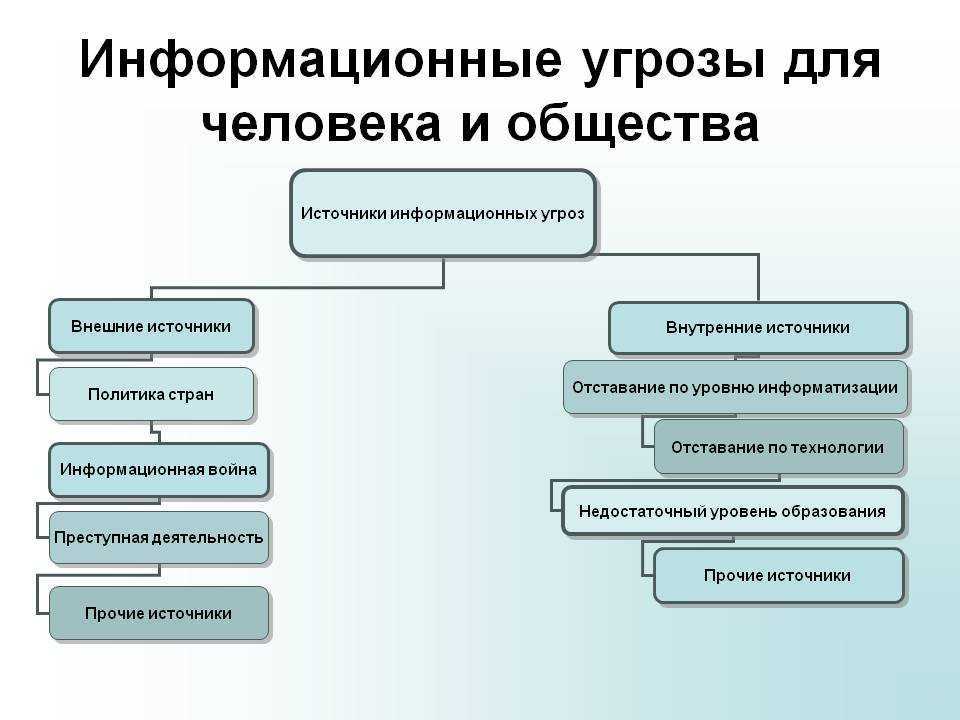

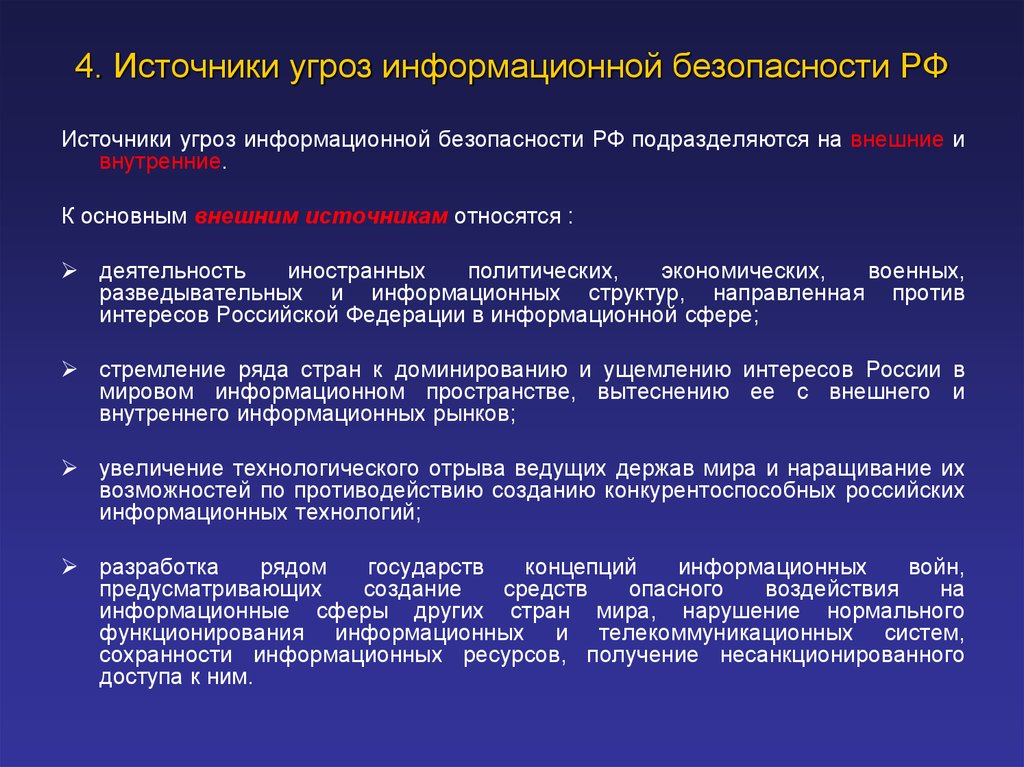

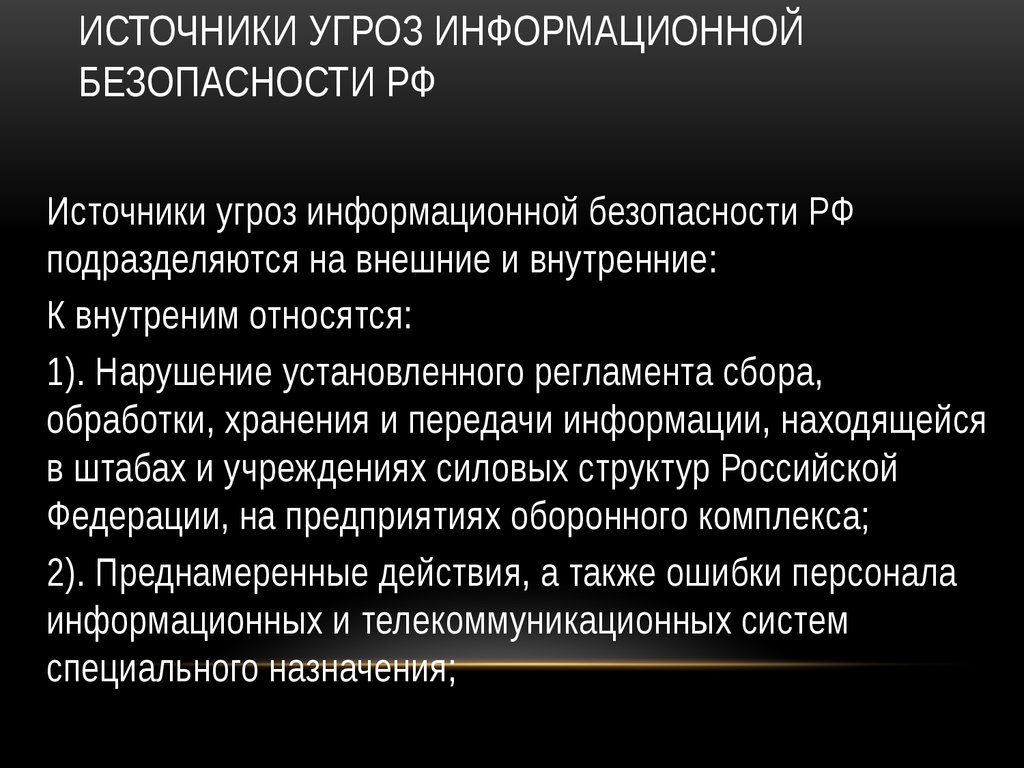

3.2. Источники угроз информационной безопасности

Используйте антивирусное ПО и средства защиты от вредоносных программ для мониторинга и блокировки угроз.

WorldSkills: Корпоративная защита от внутренних угроз информационной безопасности

Обучайте сотрудников основам информационной безопасности, чтобы предотвратить фишинг и другие виды социальной инженерии.

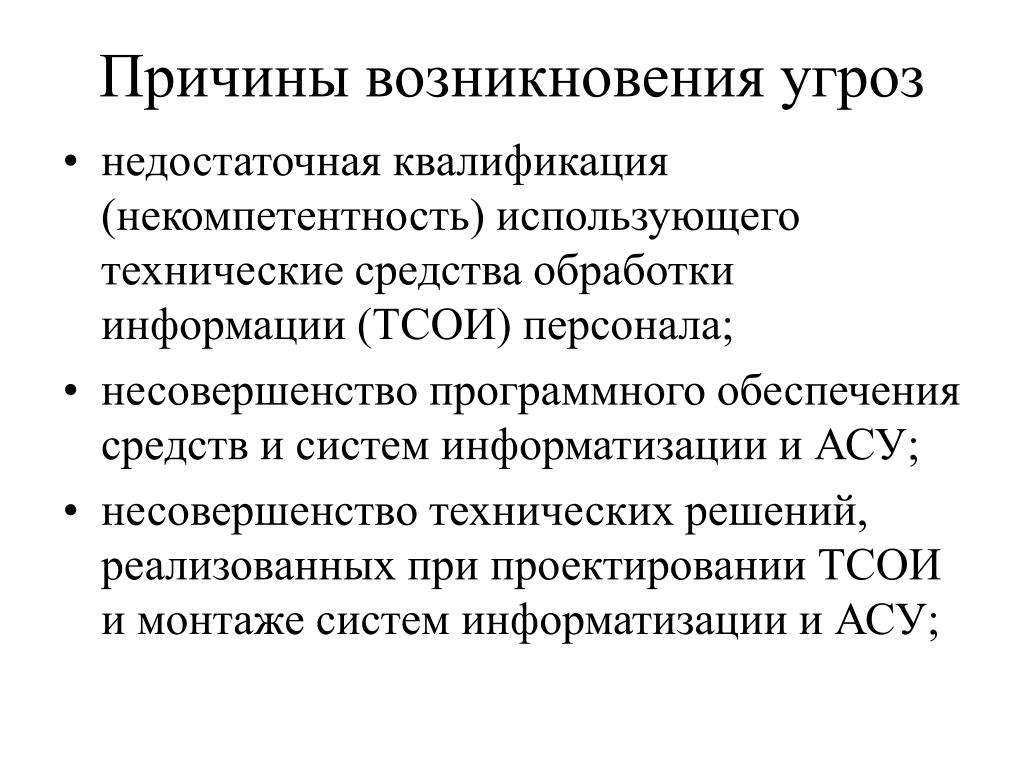

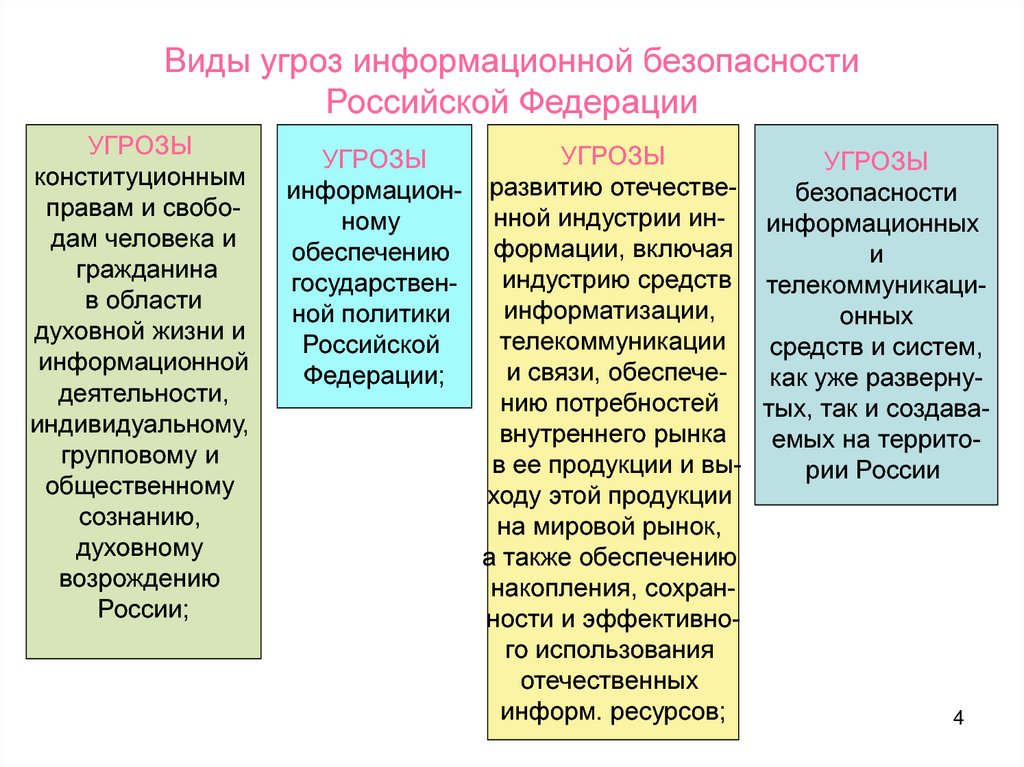

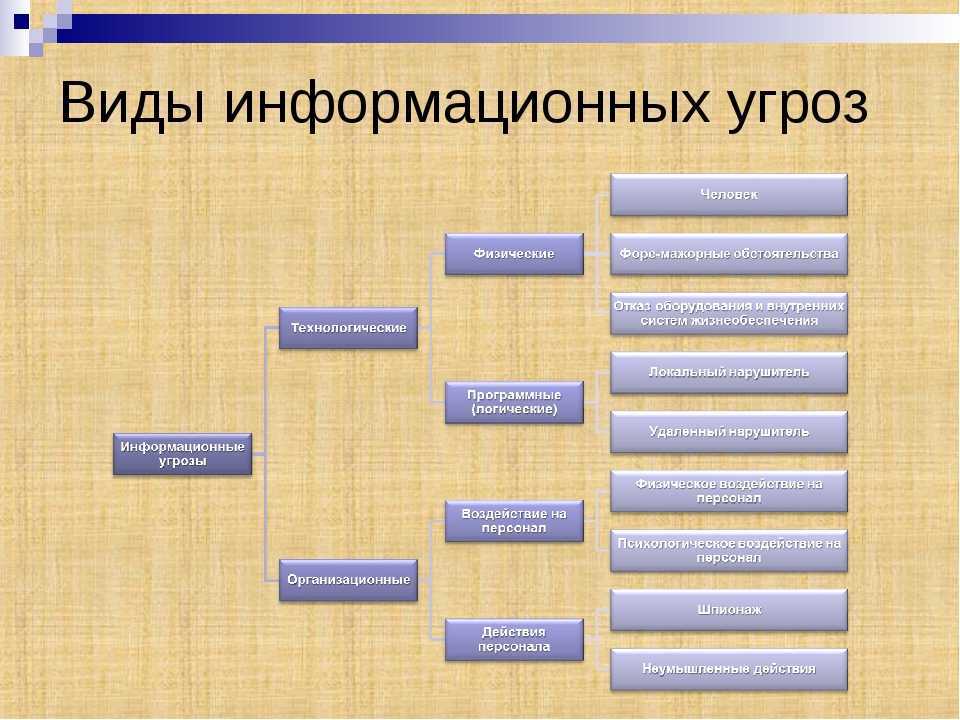

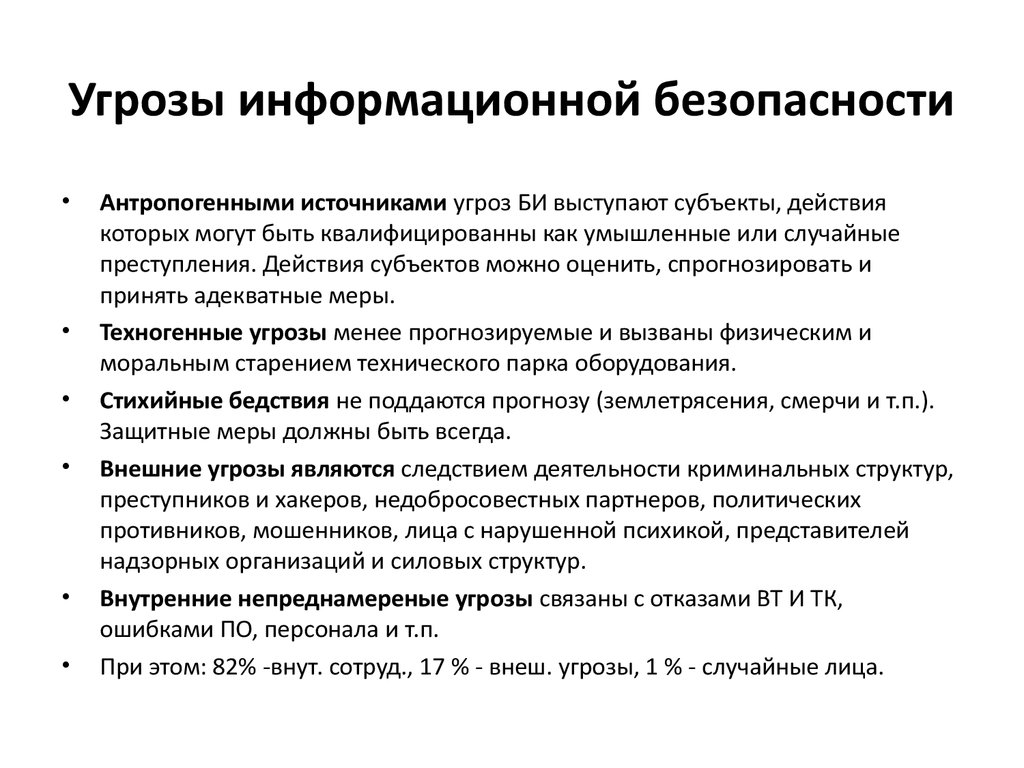

3.1. Классификация угроз информационной безопасности

Разработайте план действий на случай инцидента, чтобы в случае утечки данных или взлома быстро реагировать и минимизировать ущерб.

Идентификация угроз безопасности информации и их источников

Защищайте свои сети с помощью фаерволов и систем обнаружения вторжений (IDS), чтобы оперативно выявлять подозрительную активность.

Угрозы информационной безопасности (Часть 1)

Шифруйте данные как в хранении, так и при передаче, чтобы исключить возможность их перехвата злоумышленниками.

Используйте систему мониторинга и анализа логов для выявления аномальной активности и быстрого реагирования на угрозы.

Моделирование угроз информационной безопасности в информационных системах - Александр Осипов RAD COP